Для выполнения качественного пентеста беспроводных точек доступа необходимо приобрести пару USB-адаптеров Wi-Fi с подходящими чипами и доработать их. Подключить вместо штатных направленные внешние и повысить мощность передатчика, увеличив значение txpower.

Скрытое имя беспроводной сети и фильтрация клиентов по MAC-адресам слабо препятствуют ее взлому. SSID и подходящие адреса из «белого списка» легко узнать, просто дождавшись очередного хендшейка или сразу выполнив атаку деавторизации. О том как узнать имя скрытой WiFi-сети и как обойти фильтрацию по MAC мы и поговорим в этой статье.

Вся информация носит только ознакомительный характер. Ни редакция сайта, ни автор статьи не несут ответственности за ее ненадлежащее использование.

Как узнать имя скрытой сети WiFi

Имя беспроводной сети (SSID или ESSID) иногда специально скрывают для ее защиты. Действительно, так отсекаются неофиты и поток желающих подключиться к AP заметно уменьшается: если цель не видно, многие ее не атакуют. Однако узнать SSID довольно просто: эта информация постоянно транслируется в эфир.

Каждый клиент указывает в «рукопожатии» имя сети (SSID), ее цифровой идентификатор (BSSID, обычно совпадает с MAC AP) и свой MAC-адрес. Поэтому атака деавторизации успешно используется для выяснения SSID скрытых сетей. Если удастся перехватить хендшейк при подключении легального клиента к выбранной точке доступа, то мы сразу узнаем ее имя. Достаточно написать простейшую команду и подождать.

airodump - ng wlan1 |

Подразумевается, что ваш определяется как wlan1, его мощность уже увеличена, а сам он переключен в режим монитора. Если еще нет, то просто выруби его (ifconfig wlan1 down), и airodump-ng сам переведет его в monitor mode.

Ждать хендшейка неопределенно долго, поэтому давайте ускорим процесс. Откроем второе окно терминала и отправим в нем широковещательную команду деавторизации, заставив всех клиентов выбранной AP заново подключиться и прокричать ее SSID на весь эфир.

aireplay - ng - 0 5 - a D8 : FE : E3 : XX : XX : XX wlan1 |

Этой командой мы отправили пять пакетов deauth всем клиентам точки доступа с MAC-адресом D8:FE:E3:и так далее (часть адреса, как обычно, скрываю, наслаждаясь паранойей). Результат не заставил себя ждать.

Как узнать имя скрытой WiFi сети

Буквально сразу в основном окне airodump-ng появилось имя сети. Пока оно было скрыто, вместо имени отображалась его длина (в данном примере - шесть символов).

Как обойти фильтрацию по MAC-адресу

Дополнительно админы создают белые списки беспроводных устройств, разрешая подключаться только девайсам c определенными MAC-адресами. В режиме фильтрации по MAC точка доступа откажет в авторизации посторонним устройствам, даже если от них получен верный пароль.

Однако нам важно другое: если клиентское устройство соединилось с выбранной точкой доступа, значит, оно гарантированно есть в ее «белом списке». Осталось кикнуть его прочь с целевой AP и присвоить его (открыто передаваемый в эфир) MAC-адрес своему адаптеру Wi-Fi. Чтобы успеть подключиться вместо доверенного девайса, команду деавторизации лучше запустить параллельно в другом окне терминала и отправлять их со второго донгла. Вот как это выглядит поэтапно на AP из примера выше.

На этом все. Теперь вы знаете как узнать SSID скрытой сети и узнать MAC-адреса клиентов.

Программы сканеры скрытых сетей.

Подавляющее большинство роутеров на сегодняшний день приходят к пользователю с неплохим набором настроек в области защиты, как то:

- WPA–шифрование;

- Фильтрация MAC-адресов;

- Возможность работать на пониженных мощностях передаваемого клиентам сигнала;

- Возможность отключения DHCP и использование статического IP-адреса;

- Возможность спрятать имя беспроводной ТД (SSID).

Все эти настройки понижают шансы хакера не только на взлом беспроводного доступа, но и на поиск самой точки. Понижают, но предотвратить не могут. В очередной статье Компьютер76 мы поговорим как раз о последней из указанных мною настроек – SSID.

Любой, кто сталкивался с настройкой роутера, знает, что имя сети – опция, по умолчанию открытая. Новички придают ей имя, задумываясь лишь о том, как сделать свою точку неповторимой среди других. Профи – прячут имя сети куда подальше.

Почему имя сети фигурирует в настройках как открытая настройка? Да всё просто – нашёл сеть среди остальных, ввёл пароль – и в интернете. Через «пару-тройку проблем» с сетью юзер начинает осознавать, что так же просто это может сделать с его сетью и поднаторевший в Кали Линукс сосед. Сеть с транслируемым именем – минус одна серьёзная преграда для хакера.

Спрячем имя сети и делу конец? Как бы не так.

Чтобы найти спрятанную сеть, уже не нужно быть гуру хакинга. Программный рынок представляет достаточное количество утилит и программ, которые хорошо «справятся» с вашей скрытой сетью. Список обнаруженных сетей, конечно, будет зависеть от выбранной модели модема. Далее. Эти программы не смогут “выцепить” имя безымянных SSID сетей. Некоторые из программ показывают пустое поле вместо имени, некоторые определяют сеть как Non-Broadcasted.

Для того, чтобы почувствовать разницу, предлагаю вам сначала воспользоваться встроенным в windows средством поиска. Откройте консоль команд и наберите:

Как видите, хоть команда и существует, с её помощью особенно не разживёшься. Переходим к сторонним утилитам.

Самая простая и, пожалуй, популярная из них – WirelessNetView . Если вы занимаетесь тестированием безопасности, то точно пригодится в меню Options возможность выбора сканирования с помощью определённой карты-модема. Есть подача звукового сигнала при обнаружении новой ТД. Установки она не потребует.

Безымянную сеть видно сразу: она … без имени. Плюсом можно отменить и более активную работу встроенного или подключённого транслятора. Если же вы обнаружили с помощью WirelessNetView открытую сеть, к ней можно подключиться прямо из меню опций. Никаких, конечно, соцсетей и он-лайн оплат.

Сканеры скрытых сетей

Следующая программа имеет более красивое оформление. Утилита inSSIDer позволит сканировать на двух частотах одновременно или отдельно по каждой. Доступны и другие фильтры. Но самое главное – скрытые сети показываются безошибочно. Программа работает на всех версиях Windows.

Сканеры скрытых сетей

Следующая программа NetSurveyor при запуске также предложит выбрать вам wifi приёмник и сразу начнёт непрерывное сканирование близлежащих сетей. Очень информативное окно, впрочем, по функциональности не отличается от предыдущих программ:

Сканеры скрытых сетей

По сравнению с остальными программами подобного рода, эта – – весит более всего – за 20 Мб. Она потребует установки. Интерфейс красочный, но вся информация и настройки в одной вкладке… В части окна программы изображён анимированный радар, на котором изображаются ближайшие точки доступа:

скачать сканер скрытых сетей

Наконец, Aircrack-ng . Самая результативная из подобных в таком роде? работает со всеми версиями операционных систем. Особенно прижилась в . Это уже профессиональная утилита, которая замкнёт наш список, и с которой хакеры очень хорошо знакомы. Если она для вас в диковинку – обязательно с ней познакомьтесь. Прямой ссылки для скачивания не даю – Google её заблокирует, качайте с сайта разработчика. Оттуда тоже качается не без проблем – срабатывает блокировка типа “подозрительный сайт”. Однако с помощью этой программы можно не только вскрыть скрытые сети, но основательно поработать над ними.

Большинство беспроводных сетей вещают своё имя в эфир. Это название можно увидеть в радиусе нескольких десятков метров от вашего роутера, если речь о Wi-Fi 2.4 ГГц. Поэтому, имя вашего Wi-Fi видят соседи на пару этажей вниз и вверх, а если вы живете не очень высоко — то и люди на улице тоже. Иногда мы сталкиваемся с необходимостью скрыть SSID в целях безопасности, о чем в одной из наших статей. В это статье мы рассмотрим 2 способа подключения к скрытому Wi-Fi на ноутбуке или ПК с Windows.

Как подключиться к скрытой wi-fi сети в Windows 10, 8 и 7

Первый способ . Через диспетчер сетевых подключений

Для отображения диспетчера сетевых подключений кликните по иконке Wi-Fi в панели задач возле часов:

Если ноутбук находится в радиусе действия Wi-Fi роутера или точки доступа со скрытым SSID, то в списке доступных подключений отобразится пункт Другие сети . Нажмите на него левой кнопкой мыши:

Кликните мышью по кнопке Подключение :

В следующем окне введите имя Wi-Fi (предполагается, что вы должны его знать заранее) и нажмите ОК :

Теперь введите ключ безопасности и кликайте ОК :

Идёт подключение…

Если вы верно ввели SSID и ключ безопасности, то вы увидите это же название в списке с надписью Подключено напротив:

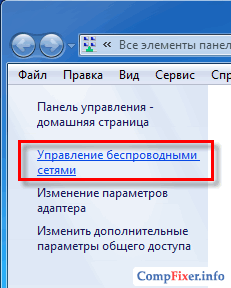

Второй способ. Через Управление беспроводными сетями в Windows

Нажмите на значок Wi-Fi в системной панели возле часов и выберите Центр управления сетями и общим доступом :

Нажмите кнопку Добавить :

Выберите пункт Создать профиль сети вручную :

Правильно укажите реквизиты вашего Wi-Fi хотспота:

- имя (SSID);

- тип безопасности;

- тип шифрования;

- ключ безопасности.

Установите галку Подключаться, даже если сеть не производит широковещательную передачу .

В следующем окне нажмите Закрыть :

После подключения к Wi-Fi со скрытым SSID, в диспетчере подключений на вашем компьютере она будет выглядеть точно также, как и Wi-Fi с нескрытым SSID. А если вы удалите её SSID и ключ безопасности с компьютера, она снова будет отображаться как Другие сети .

Владельцы некоторых беспроводных точек доступа настраивают их так, что те не транслируют своё имя (ESSID). Это считается, по их мнению, дополнительной защитой (наряду с паролем) ТД.

Проще говоря, скрытая сеть Wi-Fi (hidden), это сеть, которую не видно в списке доступных сетей. Чтобы к ней подключиться необходимо ввести её имя вручную.

На самом деле этот способ защиты является несостоятельным хотя бы потому, что в определённые моменты имя беспроводной сети (ESSID) всё равно транслируется в отрытом виде.

Есть целый комплекс рекомендаций, как защитить свой беспроводной роутер. Но этот вид защиты (сокрытие имени Wi-Fi), а также , не рекомендуются к применению, поскольку доставляют определённые трудности легитимным пользователям и не обеспечивают никакой защиты.

Данный материал показывает несостоятельность защиты сокрытием сети. Следующая часть покажет простоту .

Как увидеть скрытые сети Wi-Fi

Начнём с того, что скрытые сети не такие уж и скрытые. Их очень легко увидеть с помощью Airodump-ng . Для этого переводим нашу беспроводную карту в :

Ifconfig wlan0 down && iwconfig wlan0 mode monitor && ifconfig wlan0 up

И запускаем Airodump-ng:

Airodump-ng wlan0

Обратите внимание на строку

Это и есть «скрытая» Wi-Fi сеть. Все данные, кроме ESSID, доступны наравне с другими точками доступа. Да и об ESSID мы уже кое-что знаем:

Имя этой ТД мы узнаем выполнив брутфорс с помощью программы mdk3 . А пока перейдём к другой скрытой Wi-Fi сети и узнаем её имя при помощи Airodump-ng.

Получение имени скрытой сети Wi-Fi с помощью Airodump-ng

Имя сети (ESSID) передаётся в вещании в открытом виде и может быть перехвачено во время подключения клиента. Можно дождаться подключения клиента естественным образом, а можно ускорить процесс, если «выбить» () от точки доступа. После этого он сразу начнёт переподключаться, имя сети появиться в вещании в открытом виде, а мы, в свою очередь, его перехватим. Последовательность действий в точности соответствует тому, который описан в статье « ». Поэтому если вы с ней уже знакомы, то вам будет совсем просто.

Смотрим доступные для атаки точки доступа

Airodump-ng wlan0

Сеть со скрытым именем:

20:25:64:16:58:8C -42 1856 0 0 1 54e WPA2 CCMP PSK

Её ВSSID — 20:25:64:16:58:8C, длина её имени - 11 символов, она работает на на канале 1. Поэтому я запускаю airodump-ng на первом канале:

Airodump-ng wlan0 --channel 1

Если вы помните, при захвате рукопожатия я также указывал ключ -w после которого следовал префикс имени файла. Это можно сделать и сейчас — поскольку захват рукопожатия не мешает выявлению имени скрытой ТД. При этом вы убьёте сразу двух зайцев одним выстрелом.

Можно ничего не делать — достаточно просто ждать, когда кто-то подключится или переподключится естественным образом. Если вы торопитесь, то можно форсировать процесс использованием .

Для этого мы открываем новое окно терминала и набираем там команду:

Aireplay-ng -0 3 -a 20:25:64:16:58:8C wlan0

Здесь -0 означает деаутентификация, 3 означает количество отправленных пакетов, -a 20:25:64:16:58:8C это ВSSID целевой ТД, а wlan0 — сетевой интерфейс в режиме монитора.

Результат получен практически мгновенно:

Интересующая нас строка:

20:25:64:16:58:8C -34 100 1270 601 0 1 54e WPA2 CCMP PSK SecondaryAP

Т.е. имя "скрытой" сети - это SecondaryAP .

Плюсы использования Airodump-ng:

- Значительно быстрее перебора с mdk3 (при использовании )

- Если не использовать атаку деаутентификация, то вы остаётесь невидимым для систем мониторинга беспроводных сетей

Минусы использования Airodump-ng:

- Если нет клиентов, то данная программа бессильная для раскрытия спрятанной сети Wi-Fi

- Если использовать атаку деаутентификация, то вы демаскируете себя.

- Если не использовать эту атаку, то время раскрытия имени сети значительно увеличивается.

Получение имени скрытой сети Wi-Fi без подключённых клиентов (использование mdk3)

Плюсы использования mdk3:

- Работает в ситуациях, когда Airodump-ng бессильна.

- Для нахождения имени скрытой Wi-Fi не нужны клиенты ТД.

Минусы использования mdk3:

- Подбор может затянуться на длительное время, особенно для длинных имён точек доступа Wi-Fi.

- Вы всегда демаскируете себя, ваша активность для мониторов беспроводной сети выглядит крайне подозрительной.

Помните нашу первую скрытую ТД

20:02:AF:32:D2:61 -40 108 3 0 6 54e WPA2 CCMP PSK

К сожалению, у этой ТД нет клиентов, поэтому мы не можем воспользоваться магией Airodump-ng . Вместо этого мы воспользуемся брутфорсом mdk3.

Моя команда имеет вид:

Mdk3 wlan0 p -t 20:02:AF:32:D2:61 -f /root/essid.txt

Здесь mdk3 - это имя программы, wlan0 - имя беспроводного сетевого интерфейса, p — означает базовое зондирование и режим брутфорса ESSID, -t 20:02:AF:32:D2:61 - это BSSID интересующей нас ТД, -f /root/essid.txt указывает на файл, в котором содержится список имён для брутфорса ESSID (имени сети Wi-Fi).

Результат работы программы:

Root@HackWare:~# mdk3 wlan0 p -t 20:02:AF:32:D2:61 -f /root/essid.txt SSID Wordlist Mode activated! Waiting for beacon frame from target... Sniffer thread started SSID is hidden. SSID Length is: 3. Trying SSID: Packets sent: 1 - Speed: 1 packets/sec Got response from 20:02:AF:32:D2:61, SSID: "web" Last try was: (null) End of SSID list reached.

Т.е. имя сети подобрано, им оказалось web .

Выше показана атака по словарю. Но имена беспроводных сетей можно добывать с помощью обычного перебора. Моя команда приобретает вид:

Mdk3 wlan0 p -t 20:02:AF:32:D2:61 -с 6 -b l

Большинство опций нам уже знакомы, кроме двух новых: -с 6 означает шестой канал, -b l означает набор символов, при этом l означает нижний регистр.

Наборы символов:

- все печатные (a )

- нижний регистр (l )

- верхний регистр (u )

- цифры (n )

- нижний и верхний регистр (c )

- нижний и верхний регистр плюс цифры (m )

Как видим, программа просто прекрасно (и быстро!) отработала. Результат получен: Got response from 20:02:AF:32:D2:61, SSID: "web" .

Подытожим. Защита Wi-Fi путём сокрытия имени сети (наряду с фильтрацией по MAC адресу - об этом смотрите статью " ") являются негодными средствами безопасности. Никто не запрещает их использовать — они не ослабляют защиту. Но они и не увеличивают её. При этом приходится мириться с неудобствами, которые они причиняют легитимным пользователям. Если мы говорим о фильтрации по MAC адресу, то при любом добавлении нового клиента, кто-то должен получать административные права для роутера и поменять его конфигурацию. Это может быть не всегда приемлемо.

Вы уже знаете о факультете информационной безопасности от GeekBrains? Комплексная годовая программа практического обучения с охватом всех основных тем, а также с дополнительными курсами в подарок . По итогам обучения выдаётся свидетельство установленного образца и сертификат . По специальная скидка на любые факультеты и курсы!

Идентификатор Wi-Fi необходим для подключения системы Android к беспроводной сети. Для более четкого понимания структуры взаимодействия гаджета, на котором установлен Android, с Wi-Fi-сетью, рассмотрим основные понятия и особенности.

SSID – если дословно с английского это идентификатор сервиса. Если по-русски, это сетевое имя, которое создаёт пользователь, когда регистрирует WiFi точку/сеть на своем роутере. Бывают видимые сети и скрытые, но у каждой есть свое имя, с помощью которого другие пользователи (их устройства) могут найти сеть и подключиться к ней.

Если, например, взять смартфон с системой Android и открыть настройки Wi-Fi, можно увидеть список доступных подключений. В первую очередь мы видим их имена. Нажимаем на интересующее, вводим пароль, если он предусмотрен, коннектимся. Наше устройство подключается к сети, и начинает передавать и получать данные.

Но SSID можно скрывать! Если имя беспроводной точки скрыто, то и подключиться, соответственно, к такой сети не удастся, потому что ее не будет в списке доступных.

В параметрах роутера есть раздел «Настройка беспроводной связи ». В зависимости от модели роутера, название опции может быть иным. В этом пункте можно присвоить любое название WiFi сети, которое будет удобным для пользователя, и также сделать SSID невидимым.

Ищем беспроводную связь на Android

В конфигурации маршрутизатора, как было обозначено выше, можно скрыть название сети. Тогда не удастся найти точку подключения стандартным путем. В системе Android можно зайти в раздел настроек беспроводной сети – там будет отображаться доступный перечень. Для этого ничего дополнительно делать не нужно – достаточно зайти в соответствующий раздел настроек и включить Wi-Fi – идентификация маршрутизаторов осуществляется автоматически.

Проблемой становится ситуация, когда известно, что в определенном месте, где находится пользователь, есть скрытая сеть. Рассмотрим, что нужно сделать, чтобы ее найти.

Ищем и подключаемся к скрытой точке

Зачем вообще скрывать точку WiFi? Объяснение этому одно – сеть не видно, а значит, ее не будут взламывать. Даже при выборе длинного пароля есть вероятность, что она будет атакована. А вот спрятанные точки обычно никто не трогает.

Технически ничего не меняется. Прекращается только трансляция роутером имени точки доступа (SSID). Интернет по беспроводной сети продолжает раздаваться в обычном режиме, на типичной для оборудования скорости. При этом устройства видят точку доступа, но не отображают её в списке из-за отсутствия имени.

На самом деле такие меры не останавливают злоумышленников, которые подкованы современными утилитами, способными легко обойти подобные приемы. Найти сеть без имени возможно, достаточно иметь установленную ОС Kali Linux на вашем ПК и набор утилит из него для мониторинга WiFi сетей. Для ОС Windows также существуют аналоги этих утилит.

Как защититься? Если говорить о том, какая системы защиты эффективней – сложный пароль или скрытие сети, то первый вариант куда лучше. Рекомендуется создать такой пароль, в котором будет минимум 12 символов, буквы с разным, возможно чередующимся регистром, цифры. В таком случае взломать систему почти невозможно – для этого нужно иметь мощные утилиты, потратить массу времени, что обычно абсолютно не оправдано.

Найти скрытую сеть можно с помощью дополнительных аппов из Play Store гугла, устанавливаемых на Android гаджет, с которого и предстоит подключаться. Например, можно использовать