Объединение компьютеров в вычислительную сеть позволяет увеличить производительность труда людей, работающих на них. Скоординированная рабочая группа способна выполнять более сложные проекты, состоящие из множества отдельных задач, и компьютерные сети помогают рабочим группам в решении связанных с этим проблем.

Разнообразие компьютерных сетей велико. Несомненное лидерство здесь, как и в создании компьютеров вообще, принадлежит США. Общее число только достаточно крупных сетей в мире достигает нескольких сотен (около 250). Конечно, среди них есть группы сетей с довольно близкими характеристиками и даже программно-совместимые.

Создание крупных компьютерных сетей потребовало анализа различных концепций их построения, исследования широкого набора вариантов аппаратных и программных средств и многого другого. Благодаря тому, что США удалось реализовать такую гигантскую “исследовательскую площадку”, многие проблемы были именно там успешно и за короткий срок решены.

В настоящее время информационно-вычислительные системы принято делить на 3 основных типа:

LAN (Lokal Area Network) - локальная сеть в пределах предприятия, учреждения, одной организации;

MAN (Metropolitan Area Network) - городская или региональная сеть, т.е. сеть в пределах города, области и т.п.;

WAN (Wide Area Network) - глобальная сеть, соединяющая абонентов страны, континента, всего мира.

Информационные системы, в которых средства передачи данных принадлежат одной компании и используются только для нужд этой компании, принято называть Сеть Масштаба Предприятия или Корпоративная Сеть (Enterprise Network). Для автоматизации работы производственных предприятий часто используются системы на базе протоколов MAP / TOP:

MAP (Manufacturing Automation Protocol) - сеть для производственных предприятий, заводов (выполняется автоматизация работы конструкторских отделов и производственных, технологических цехов). MAP позволяет создать единую технологическую цепочку от конструктора, разработавшего деталь, до оборудования, на котором изготавливают эту деталь.

TOP (Technical and Office Protocol) - протокол автоматизации технического и административного учреждения.

MAP / TOP системы, полностью автоматизирующие работу производственного предприятия.

Понятие локальная вычислительная сеть - ЛВС (англ. LAN - Local Area Network) относится к географически ограниченным (территориально или производственно) аппаратно-программным реализациям, в которых несколько компьютерных систем связанны друг с другом с помощью соответствующих средств коммуникаций. Благодаря такому соединению пользователь может взаимодействовать с другими рабочими станциями, подключенными к этой ЛВС.

Существует два основных типа сетей: одноранговые и сети на ос-нове сервера. В одноранговой сети все компьютеры равноправны: нет иерархии среди компьютеров и нет выделенного (англ. dedicated) сервера. Как правило, каждый компьютер функционирует и как клиент, и как сервер;

Иначе говоря, нет отдельного компьютера, ответственного за администрирование всей сети. Все пользователи самостоятельно решают, какие данные на своем компьютере сделать общедоступным по сети. На сегодняшний день одноранговые сети бесперспективны, поэтому в данной работе они не рассматриваются. Если к сети подключено более 10 пользователей, то одноранговая сеть, где компьютеры выступают в роли и клиентов, и серверов, может оказаться недостаточно производительной. Поэтому большинство сетей использует выделенные серверы. Выделенным называется такой сервер, который функционирует только как сервер (исключая функции клиента или рабочей станции). Они специально оптимизированы для быстрой обработки запросов от сетевых клиентов и для управления защитой файлов и каталогов. Сети на основе сервера стали промышленным стандартом, и именно они будут рассмотрены в этой работе. Существуют и комбинированные типы сетей, совмещающие лучшие качества одноранговых сетей и сетей на основе сервера.

В производственной практики ЛВС играют очень большую роль. Посредством ЛВС в систему объединяются персональные компьютеры, расположенные на многих удаленных рабочих местах, которые используют совместно оборудование, программные средства и информацию. Рабочие места сотрудников перестают быть изолированными и объединяются в единую систему. Рассмотрим преимущества, получаемые при сетевом объединении персональных компьютеров в виде внутрипроизводственной вычислительной сети.

Разделение ресурсов.

Разделение ресурсов позволяет экономно использовать ресурсы, например, управлять периферийными устройствами, такими как печатающие устройства, внешние устройства хранения информации, модемы и т.д. со всех подключенных рабочих станций.

Разделение данных.

Разделение данных предоставляет возможность доступа и управле-ния базами данных с периферийных рабочих мест, нуждающихся в информации.

Разделение программных средств.

Разделение программных средств предоставляет возможность одновременного использования централизованных, ранее установленных программных средств.

Разделение ресурсов процессора.

При разделении ресурсов процессора возможно использование вычислительных мощностей для обработки данных другими системами, входящими в сеть. Предоставляемая возможность заключается в том, что на имеющиеся ресурсы не набрасываются моментально, а только лишь через специальный процессор, доступный каждой рабочей станции.

Многопользовательский режим.

Многопользовательские свойства системы содействуют одновре-менному использованию централизованных прикладных программных средств, обычно заранее установленных на сервере приложения (англ. Application Server).

Все ЛВС работают в одном стандарте принятом для компьютерных сетей - в стандарте Open Systems Interconnection (OSI).

При рассмотрении процедур межсетевого взаимодействия всегда опираются на стандарты, разработанныеInternational Standard Organization (ISO). Эти стандарты получили название "Семиуровневой модели сетевого обмена" или в английском варианте " Open System Interconnection Reference Model " (OSI Ref . Model). В данной модели обмен информацией может быть представлен в виде стека, представленного на рис.1. Как видно из рисунка, в этой модели определяется все - от стандарта физического соединения сетей до протоколов обмена прикладного программного обеспечения. Дадим некоторые комментарии к этой модели.

Физический уровень данной модели определяет характеристики физической сети передачи данных, которая используется для межсетевого обмена. Это такие параметры, как: напряжение в сети, сила тока, число контактов на разъемах и т.п. Типичными стандартами этого уровня являются, например RS 232 C , V 35, IEEE 802.3 и т.п.

К канальному уровню отнесены протоколы, определяющие соединение, например, SLIP (Strial Line Internet Protocol). PPP (Point to Point Protocol), NDIS , пакетный протокол, ODI и т.п. В данном случае речь идет о протоколе взаимодействия между драйверами устройств и устройствами, с одной стороны, а с другой стороны, между операционной системой и драйверами устройства. Такое определение основывается на том, что драйвер - это, фактически, конвертор данных из оного формата в другой, но при этом он может иметь и свой внутренний формат данных.

К сетевому (межсетевому) уровню относятся протоколы, которые отвечают за отправку и получение данных, или, другими словами, за соединение отправителя и получателя. Вообще говоря, эта терминология пошла от сетей коммутации каналов, когда отправитель и получатель действительно соединяются на время работы каналом связи. Применительно к сетям TCP / IP , такая терминология не очень приемлема. К этому уровню в TCP / IP относят протокол IP (Internet Protocol). Именно здесь определяется отправитель и получатель, именно здесь находится необходимая информация для доставки пакета по сети.

Транспортный уровень отвечает за надежность доставки данных, и здесь, проверяя контрольные суммы, принимается решение о сборке сообщения в одно целое. В Internet транспортный уровень представлен двумя протоколами TCP (Transport Control Protocol) и UDP (User Datagramm Protocol). Если предыдущий уровень (сетевой) определяет только правила доставки информации, то транспортный уровень отвечает за целостность доставляемых данных.

Уровень сессии определяет стандарты взаимодействия между собой прикладного программного обеспечения. Это может быть некоторый промежуточный стандарт данных или правила обработки информации. Условно к этому уровню можно отнеси механизм портов протоколов TCP и UDP и Berkeley Sockets . Однако обычно, рамках архитектуры TCP / IP такого подразделения не делают.

Уровень обмена данными с прикладными программами

(Presentation Layer) необходим для преобразования данных из промежуточного формата сессии в формат данных приложения. В Internet это преобразование возложено на прикладные программы.

Уровень прикладных программ или приложений определяет протоколы обмена данными этих прикладных программ. В Internet к этому уровню могут быть отнесены такие протоколы, как: FTP , TELNET , HTTP , GOPHER и т.п.

Сетевые технологии

Сетевая технология - это согласованный набор стандартных протоколов и реализующих их программно-аппаратных средств, достаточный для построения вычислительных сетей.

Протокол - ϶ᴛᴏ набор правил и соглашений, определяющий каким образом в сети устройства обмениваются данными.

Сегодня доминируют следующие сетевые технологии: Ethernet, Token Ring, FDDI, ATM.

Технология Ethernet создана фирмой XEROX в 1973 году. Основной принцип, положенный в основу Ethernet - случайный метод доступа к разделяемой среде передачи данных (метод множественного доступа).

Логическая топология сети Ethernet всегда шинная, в связи с этим данные передаются на все узлы сети. Каждый узел видит каждую передачу и отличает предназначенные ему данные по адресу своего сетевого адаптера. В каждый момент времени только один узел может осуществить успешную передачу, в связи с этим между узлами должно существовать некое соглашение, как им вместе пользоваться одним кабелем, чтобы не мешать друг к другу. Такое соглашение и определяет стандарт Ethernet.

По мере роста загрузки сети все больше возникает крайне важно сть передавать данные в одно и то же время. Когда такое случается, то две передачи входят в конфликт, заполняя шину информационным мусором. Такое поведение известно под термином ʼʼколлизияʼʼ, то есть возникновение конфликта.

Каждая передающая система, обнаружив коллизию, немедленно прекращает посылать данные, и предпринимаются действия, чтобы исправить эту ситуацию.

Хотя большинство коллизий, которые возникают в типичной сети Ethernet, разрешаются в течение микросекунд и их возникновение естественно и ожидаемо, но основной недостаток состоит по сути в том, что чем больше трафик в сети, тем больше коллизий, тем резко падает производительность сети и может наступить коллапс, то есть сеть забита трафиком.

Трафик – поток сообщений в сети передачи данных.

Технология Token Ring

Технология Token Ring была разработана компанией IBM в 1984 году. Технология Token Ring использует совершенно другой метод доступа. Логическая сеть Token Ring имеет кольцевую топологию. Специальное сообщение, известное как маркер (Token) - ϶ᴛᴏ специальный трех байтовый пакет, который постоянно циркулирует по логическому кольцу в одном направлении. Когда маркер проходит через узел, готовый передать данные в сеть, он захватывает маркер, присоединяет к нему данные, предназначенные для передачи, и затем передает сообщение снова в кольцо. Сообщение продолжает свое ʼʼпутешествиеʼʼ по кольцу до тех пор, пока не достигнет места назначения. Пока сообщение не будет принято, ни один узел не сможет пересылать данные. Этот метод доступа известен как передача маркера. Он исключает коллизии и произвольные периоды ожидания как Ethernet.

Технология FDDI (Fiber Distributed Data Interface) – оптоволоконный интерфейс распределённых данных - это первая технология локальных сетей, в которой средой передачи данных является оптоволоконный кабель. Технология FDDI во многом основывается на технологии Token Ring, развивая и совершенствуя ее основные идеи. Сеть FDDI строится на базе двух оптоволоконных колец, которые образуют основной и резервный пути передачи данных между узлами сети. Наличие двух колец - ϶ᴛᴏ основной способ повышения отказоустойчивости в сети FDDI и узлы, которые хотят воспользоваться этим повышенным потенциалом надежности должны быть подключены к обоим кольцам.

В нормальном режиме работы сети данные проходят через все узлы и все участки кабеля только первичного кольца, вторичное кольцо в данном режиме не используется. В случае какого- либо вида отказа, когда часть первичного кольца не может передавать данные (к примеру, обрыв кабеля или отказ узла) первичное кольцо объединяется со вторичным, вновь образуя единое кольцо.

Кольца в сетях FDDI рассматриваются как общая среда передачи данных, в связи с этим для нее определен специальный метод доступа очень близкий к методу доступа сетей Token Ring. Отличие состоит по сути в том, что время удержания маркера в сети FDDI не является постоянной величиной, как в Token Ring. Оно зависит от загрузки кольца - при небольшой загрузке оно увеличивается, а при больших перегрузках может уменьшаться до нуля для асинхронного трафика. Важно заметить, что для синхронного трафика время удержания маркера остаётся фиксированной величиной.

Технология АТМ

АТМ (Asynchronous Transfer Mode– асинхронный режим передачи) – самая современная сетевая технология. Она разработана для передачи речи, данных и видео с использованием высокоскоростного, ориентированного на установление соединения протокола с коммутацией ячеек.

В отличие от других технологий трафик АТМ разбивается на 53 - байтовые ячейки (cells). Применение структуры данных предопределенного размера делает сетевой трафик более легко измеряемым количественно, предсказуемым и управляемым. АТМ построена на передаче информации по оптоволоконному кабелю с использованием звездообразной топологии.

Сетевые технологии - понятие и виды. Классификация и особенности категории "Сетевые технологии" 2017, 2018.

Современные системы передачи информации – это вычислительные сети. Совокупность всех абонентов вычислительной сети называют абонентской сетью. Средства связи и передачи данных образуют сеть передачи данных (рис. 2.1). - оконечное оборудование данных абонентов... .

В настоящее время имеет место широкое появление на отечественном рынке компьютеров и программного обеспечения нейропакетов и нейрокомпьютеров, предназначенных для решения финансовых задач. Те банки и крупные финансовые организации, которые уже используют нейронные... .

В области компьютерных технологий в последние два десяти-летия не было, наверное, более активно развивающеюся направ-ления, чем становление и развитие вычислительных сетей, соста-вивших основу так называемых сетевых технологий. Наблюдав-шийся все эти годы бурный... .

База знаний накапливается в процессе создания и эксплуатации экспертной системы. Особенностью информационной технологии экспертных систем является неотделимость этих двух составляющих. Схема накопления и использования знаний при создании и эксплуатации системы... .

В настоящее время наиболее важным применением компьютеров становится создание сетей, обеспечивающих единое информационное пространство для многих пользователей. Объединение компьютеров в сеть позволяет совместно использовать диски большой емкости, принтеры, основную... .

В составе технологий интеллектуального уровня определенное место занимают аналитические информационные технологии, которые относятся к классу нейронных сетей. В основе нейронных сетей положены алгоритмы, обладающие способностью самообучения на примерах, которые они... .

Нейросетевыми технологиями называют комплекс информационных технологий, основанных на применении искусственных нейронных сетей. Искусственные нейронные сети – это программно или аппаратно реализованные системы, построенные по принципу организации и... .

Для того, чтобы разобраться как устроена локальная сеть , необходимо разобраться в таком понятии, как сетевая технология .

Сетевая технология состоит из двух компонентов: сетевых протоколов и аппаратуры, обеспечивающей работу этих протоколов. Протоколом в свою очередь является набор «правил», с помощью которых компьютеры, находящиеся в сети, могут соединяться друг с другом, а также обмениваться информацией. С помощью сетевых технологий у нас есть Интернет, есть локальная связь между компьютерами, стоящими у вас дома. Еще сетевые технологии называют базовыми , но также имеют еще одно красивое название – сетевые архитектуры .

Сетевые архитектуры определяют несколько параметров сети , о которых необходимо иметь небольшое представление, чтобы разобраться в устройстве локальной сети:

1)Скорость передачи данных. Определяет, какое количество информации, которая обычно измеряется в битах, может быть передана через сеть за определенное время.

2)Формат сетевых кадров. Информация, передаваемая через сеть, существует в виде так называемых «кадров» — пакетов информации. Сетевые кадры в разных сетевых технологиях имеют различные форматы передаваемых пакетов информации.

3)Тип кодирования сигналов. Определяет каким образом с помощью электрических импульсов, информация кодируется в сети.

4)Среда передачи. Это материал (обычно кабель), через который проходит поток информации – той самой, которая в итоге выводится на экраны наших мониторов.

5)Топология сети. Это схема сети, в которой есть «ребра», представляющие собой кабеля и «вершины» — компьютеры, к которым эти кабеля тянутся. Распространены три основных вида схем сетей: кольцо, шина и звезда.

6)Метод доступа к среде передачи данных. Используется три метода доступа к сетевой среде: детерминированный метод, случайный метод доступа и приоритетная передача. Наиболее распространен детерминированный метод, при котором при помощи специального алгоритма, время использования передающей среды делится между всеми компьютерами находящимися в среде. В случае случайного метода доступа к сети компьютеры состязаются в доступе сети. Такой метод имеет ряд недостатков. Одним из таких недостатков является потеря части передаваемой информации из-за столкновения пакетов информации в сети. Приоритетный доступ обеспечивает соответственно наибольший объем информации к установленной приоритетной станции.

Набор этих параметров определяет сетевую технологию.

В настоящее время широко распространена сетевая технология IEEE802.3/Ethernet . Широкое распространение она получила, благодаря простым и недорогим технологиям. Также популярна за счёт того, что обслуживание таких сетей проще. Топология Ethernet сетей обычно строится в виде «звезды», либо «шины». Средой передачи в таких сетях применяются как тонкие, так и толстые коаксиальные кабеля , а также витые пары и оптоволоконные кабеля . Протяженность сетей Ethernet обычно колеблется от 100 до 2000 метров. Скорость передачи данных в таких сетях обычно около 10 мбит/с. В сетях Ethernet обычно используется метод доступа CSMA/CD, относящийся к децентрализованным случайным методам доступа к сети.

Существуют также высокоскоростные варианты сети Ethernet: IEEE802.3u/Fast Ethernet и IEEE802.3z/Gigabit Ethernet , обеспечивающие скорость передачи данных до 100 мбит/с и до 1000 мбит/с соответственно. В этих сетях в качестве среды передачи используется преимущественно оптоволокно , либо экранированная витая пара .

Существуют также менее распространенные, но при этом повсеместно использующиеся сетевые технологии.

Сетевая технология IEEE802.5/Token-Ring характерна тем, что все вершины или узлы (компьютеры) в такой сети объединены в кольцо, используют маркерный метод доступа к сети, поддерживают экранированную и неэкранированную витую пару , а также оптоволокно в качестве передающей среды. Скорость в сети Token-Ring до 16 мбит/с. Максимальное количество узлов, находящихся в таком кольце, составляет 260, а длина всей сети может достигать 4000 метров.

Прочитайте по теме следующие материалы:

Локальная сеть IEEE802.4/ArcNet особенна тем, что в ней для передачи данных используется метод доступа с помощью передачи полномочий. Эта сеть является одной из самых старейших и ранее популярных в мире. Такая популярность обусловлена надежностью и дешевизной сети. В наше время такая сетевая технология менее распространена, так как скорость в такой сети довольно низкая – около 2,5 мбит/с. Как и большинство других сетей в качестве передающей среды использует экранированные и неэкранированные витые пары и оптоволоконные кабеля, которые могут образовывать сеть длиной до 6000 метров и включать в себя до 255 абонентов.

Сетевая архитектура FDDI (Fiber Distributed Data Interface) , базируется на IEEE802.4/ArcNet и имеет большую популярность из-за своей высокой надежности. Такая сетевая технология включает в себя два оптоволоконных кольца , протяженностью до 100 км. При этом также обеспечивается высокая скорость передачи данных в сети – около 100 мбит/с. Смысл создания двух оптоволоконных колец состоит в том, что по одному из колец проходит путь с резервными данными. Таким образом снижается шанс потери передаваемой информации. В такой сети может находиться до 500 абонентов, что также является преимуществом перед другими сетевыми технологиями.

Базы данных (в т.ч. система MySQL) представляет собой сущность для хранения информации в виде таблиц. Дабы чужие БД не были доступны абсолютному каждому пользователю на сервере, существует система пользователей для этих баз данных. Сам доступ к какой-либо БД может быть назначен администратором (либо уполномоченным пользователем) другому пользователю, причем он может быть полным или в некоторой степени ограниченным. Более конкретно эта степень доступа выражается в привилегиях («правах» или «разрешениях»).

Права для пользователей MySQL

Существует некоторое количество привилегий в системе БД MySQL которые указаны ниже с описанием. Последние привилегии являются привилегиями администраторского уровня, что явно указано лишь для справки. Полная информация о правах/ привилегиях доступна в документации разработчика MySQL :

CREATE - позволяет создавать новые базы данных и таблицы

DROP - позволяет удалять базы данных или таблицы

INSERT - позволяет добавлять строки к таблице.

UPDATE - позволяет изменять содержание строк таблиц. Не путать с ALTER, которая позволяет изменять саму структуру таблиц (количество строк/столбцов, типы столбцов).

DELETE - противоположна INSERT - позволяет удалять строки из таблицы.

ALTER - позволяет изменять структуру таблиц. Требует CREATE и INSERT привилегии.

GRANT OPTION - позволяет назначить конкретные права определенному пользователю (также и отобрать). Возможно дать/отобрать только те права, которыми назначающий сам располагает.

LOCK TABLES - блокирует таблицу на время искусственного внесения в нее изменений (администрирование), чтобы данные внутри нее не могли измениться своим естественным путем (во время рабочего процесса).

REFERENCES - позволяет создавать связь между таблицами по внешнему ключу.

EVENT - дает право на создание/изменение/удаление заданий для планировщика

TRIGGER - позволяет создавать/изменять/удалять триггеры (привязываемые к определенным таблицам), которые при выполнении операций DELETE, UPDATE или INSERT совершают дополнительные действия.

INDEX - привилегия даёт право добавлять/удалять индексы к (из) таблицам. Сами индексы назначаются вручную, и дают возможность сэкономить время на поиске строк.

CREATE TEMPORARY TABLES - позволяет создавать временные таблицы на время сессии.

CREATE VIEW - позволяет создать некоторое представление в виде таблицы, которая фактически не существует как единая и содержит лишь данные других таблиц. К примеру, в этом представлении можно собрать определенные сгруппированные данные из трёх таблиц (оператором SELECT) и по факту собранные данные будут лишь ссылаться на данные этих 3-х таблиц и также будут объединением, не нуждающимся в собственной таблице.

SHOW VIEW - позволяет проверить каким запросом (из каких данных состоит) создано определенное представление, заданное с помощью CREATE VIEW

CREATE ROUTINE - позволяет создать процедуру, которая является набором заготовленным набором SQL-команд.

ALTER ROUTINE - позволяет изменить процедуру, созданную посредством CREATE ROUTINE .

EXECUTE - позволяет вызывать готовые процедуры.

FILE - предоставляет доступ на чтение любого файла на сервере, к которому есть доступ у самой системы MySQL и доступ на создание файла в директориях, на которые у MySQL есть права записи.

CREATE TABLESPACE (admin) - позволяет создавать/изменять/удалять пространства таблиц. Само это пространство является логическим и не связано со структурой БД или схемой. Оно декларирует расположение объектов БД на физических носителях и используется для оптимизации системы БД.

CREATE USER (admin) - позволяет создавать/изменять/переименовывать/удалять пользователей баз данных.

PROCESS (admin) - разрешает доступ к информации о потоках (процессах) исполняющихся на сервере.

PROXY (admin) - позволяет войти пользователем под видом другого пользователя. Используется администратором для проверки/отладки прав доступа у необходимого пользователя.

RELOAD (admin) - разрешает использование оператора FLUSH, который чистит кеш MySQL

REPLICATION CLIENT (admin) - позволяет выполнять операции SHOW MASTER STATUS, SHOW SLAVE STATUS и SHOW BINARY LOG.

REPLICATION SLAVE (admin) - данная привилегия необходима пользователям ведомого сервера БД, чтобы этот сервер мог подключаться к ведущему серверу в роли ведомого. Без этой привилегии ведомые сервера не смогут запрашивать обновления баз данных и таблиц у ведущего сервера.

SHOW DATABASES (admin) - позволяет выполнять оператор SHOW DATABASES. Пользователи, не имеющие подобной привилегии, при выполнении данного оператора смогут лишь увидеть базы данных к которым у них есть какие-либо права.

SHUTDOWN (admin) - привилегия позволяет выполнить оператор SHUTDOWN, выключающий MySQL сервер.

SUPER (admin) - привилегия, дающая право на множество операций:

- позволяет завершить процессы, принадлежащие другим пользователям

- изменить глобальные системные переменные

- включать/отключать логирование

- производить обновления даже при установленных правах на чтение для системных переменных

- запускать/останавливать репликации на ведомых серверах

- и пр.

ALL (admin) - пользователю, получившему данную привилегию, автоматически назначаются все права в рамках уровня привилегий (возможных привилегий в принципе, согласно контексту выдачи привилегий). Не назначается только привилегия GRANT OPTION в данном случае.

Назначение прав для пользователей MySQL в панелях управления хостингом

- DirectAdmin

- cPanel

- ISPmanager

- Webuzo

DirectAdmin

На главной странице DirectAdmin из под уровня пользователя в меню Your Account переходим в раздел MySQL Management :

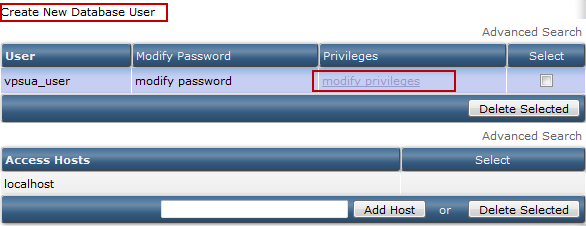

Тут мы можем как создать нового пользователя для данной базы путем перехода по Create New Database User , так и привязать к ней существующего,. Следует отметить, что нет специально отведенного интерфейса для управления пользователями. Он доступен только посредством перехода через какую-либо базу данных. Чтобы дать пользователю права - переходим по ссылке modify privileges :

На странице привилегий выбираем те привилегии, которые хотим выдать пользователю на конкретную базу данных и сохраняем. Строка состояния напомнит на что и кому выделяются права:

После этого произойдет переход на страницу подтверждения сохранения. Всё, права выданы.

cPanel

На главной странице cPanel нам необходимо найти раздел Базы данных в нем перейти по Базы данных MySQL :

Все манипуляции с базами данных MySQL, пользователями БД и их правами производятся именно в этом меню.

Если у нас нет ни базы, ни пользователя, то создаем их в соответствующих разделах страницы:

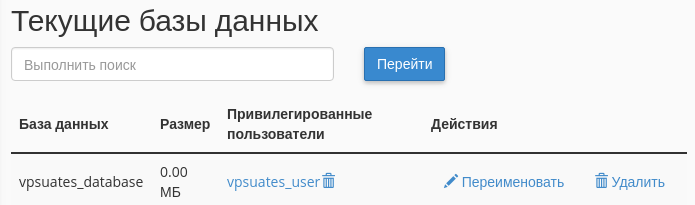

Раздел Текущие базы данных обновится:

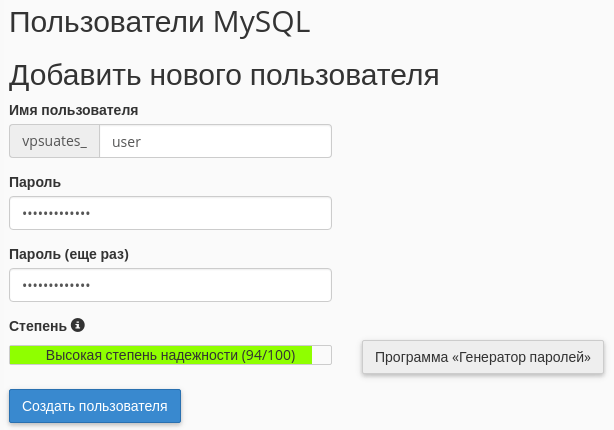

Создаем пользователя:

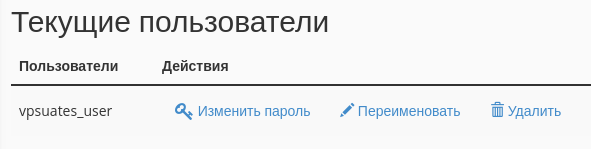

Раздел Текущие пользователи обновится:

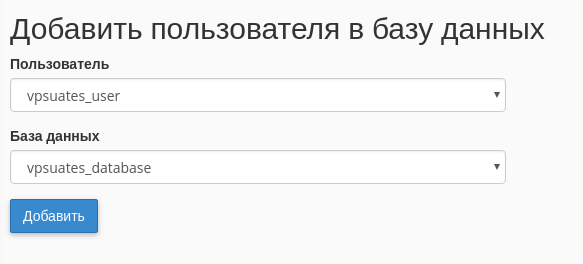

Для назначения прав определенному пользователю к определенной базе данных нам необходимо найти на странице раздел Добавить пользователя в базу данных и добавить необходимого пользователя к необходимой базе данных:

После добавления пользователя к базе данных откроется диалоговое окно для назначения привилегий:

Кнопка «Все права» эквивалентна привилегии ALL, описанной в начале руководства, и назначит все возможные права пользователю в контексте принадлежности пользователя определенной группе пользователей на уровне всего MySQL сервера.

После подтверждения внесенных изменений будет переадресация на страницу, подтверждающую что указанные права были выданы и на странице управления базами и пользователями MySQL повторно обновится раздел Текущие базы данных :

Готово. Пользователь назначен базе данных.

ISPmanager Lite 5

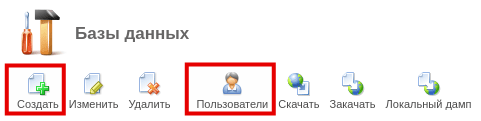

При входе в ISPmanager в роли какого-либо пользователя необходимо перейти в Инструменты -> Базы данных из левого меню.

Далее на открывшемся интерфейсе управления базами данных необходимо выбрать необходимую базу и перейти в меню Users для перехода к интерфейсу управления пользователями БД. Если же баз данных нет, то создать новую можно перейдя по кнопке Add .

Следует заметить, что при создании новой БД представится возможность сразу создать нового пользователя, который будет назначен к этой базе данных. Либо же можно будет выбрать существующего пользователя, который также будет автоматически назначен этой базе данных.

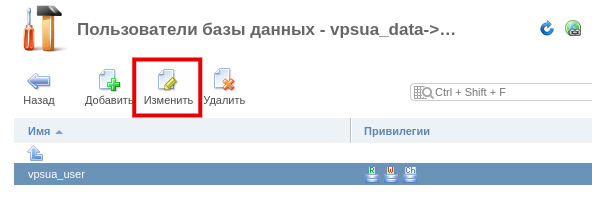

В интерфейсе управления базой данных нам представится список всех пользователей этой базы данных в текущем аккаунте ISPmanager. Для редактирования прав необходимо выделить конкретного пользователя, которому назначаем права, и перейти в меню Изменить

После этого мы увидим все права, которые можно назначить этому пользователю:

По-умолчанию при создании пользователя и БД назначаются все права. Изменяем те, которые нам необходимо и сохраняем результаты. После этого Вас вернет на страницу управления пользователями баз данных.

Webuzo

Webuzo состоит из 2-х панелей: администраторская и пользовательская. Переходим в пользовательскую панель и на главной странице выбираем Manage Databases

На открывшейся странице мы можем:

- увидеть список существующих баз данных [Database(s) ];

- создать новую базу данных [Create Database ];

- увидеть список существующих пользователей баз данных [Database User(s) ];

- создать пользователя баз данных и назначить его определенной базе данных [Add User To Database ]

Если целевой базы данных пока что не существует, то переходим в Create Database и создаем новую базу данных:

Если все же целевая база данных уже существует, то в управлении базами данных нам необходимо перейти в Add User To Database и создать нового пользователя БД или указать какого-либо существующего для его привязки к базе данных:

При добавлении пользователя к базе данных откроется новое окно с запросом назначения прав этому пользователю. Выбираем необходимые нам права и подтверждаем изменения кнопкой Submit Changes .

При успешном изменении прав в текущем окне появится надпись Database Privileges Updated . Задача выполнена.

Термин «сервер БД» используется для обозначения всей СУБД, основанной на архитектуре клиент-сервер, включая серверную и клиентскую часть. Такие системы предназначены для хранения и обеспечения доступа к БД. Обычно одна БД целиком хранится в одном узле сети и поддерживается сервером в сервере БД, представляющим собой простое и дешевое приближение к распределенным БД, так как общая БД доступна для всех пользователей локальной сети. Доступ к базам данных из прикладной программы или пользователя осуществляется с использованием клиентской части системы. В качестве основного интерфейса между клиентскими и серверными частями выступает язык SQL.

Язык SQL представляет собой текущий стандарт интерфейса СУБД в открытых системах. Соблюдая предосторожности при программировании, можно создать прикладные информационные системы мобильные в классе SQL-серверов.

Серверы БД, интерфейс которых основан на языке SQL, обладают своими преимуществами и недостатками.

Преимущества: стандартный открытый интерфейс, т. е. клиентская часть любой ориентированной СУБД может работать с любым SQL-сервером независимо от того, когда компания его разработала.

Недостатки. При высоком уровне интерфейса между клиентской и серверной частями системы со стороны клиента работает слишком мало программ СУБД. Это нормально, если на стороне клиента используется маломощная работающая станция. Но если клиентский компонент обладает достаточной мощностью, то часто возникает необходимость возложить на него большие функции управления БД. Разгрузить сервер, который в этом случае является узким местом этой системы. Одним из корректных направлений СУБД является гибкая конфигурированная система, при которой распределяются функции между клиентской и пользовательской системами.

Преимущества протоколов удаленного вызова процедур

Использование механизма удаленного вызова процедур позволяет перераспределить функции между клиентскими и серверными частями систем, т. к. в тексте программы RPC ничем не отличается от ее обычного вызова. Следовательно, любой компонент системы может располагаться и на стороне сервера, и на стороне клиента.

Механизм RPC, скрывает различия между взаимодействующими компьютерами, физически неоднородная локальная вычислительная сеть приводится к логически однородной сети, взаимодействующих компонентов. В результате использования нет необходимости серьезно заботиться о разовой закупке совместимых серверов и рабочих станций.

Типичные распределения функций между клиентами и серверами

Типичным на сегодняшний день на стороне СУБД работает только такое программное обеспечение, которое не имеет непосредственного доступа к БД, а обращается для этого к серверу с использование языка SQL.

В некоторых случаях необходимо включить в состав клиентской части системы некоторых функций для работы с локальной КЭШ БД, т.е. с той ее частью, которая интенсивно используется клиентской прикладной программой. Используя современные технологии, это можно сделать только путем формального создания на стороне клиента локальной копии серверов БД и рассмотрения всей системы как набор взаимодействующих серверов. С другой стороны иногда хотелось бы перенести большую часть прикладной системы на стороны сервера, если разница в мощностях клиентских рабочих станций и сервера велика, то это можно сделать, используя удаленный вызов процедур при условии, что программное обеспечение сервера это позволяет.

Требования к аппаратуре и программному обеспечению клиентских и сервисных компьютеров различают в зависимости от вида использованной системы.

Если разделение между клиентской и сервисной частью достаточно жесткое, как в большинстве современных СУБД, то пользователям, работающим на станциях, все равно какая аппаратура и операционная система работает на сервере при условии, что он сравнивается с возникающим потоком запросов.

Если могут возникнуть потребности перераспределения функций между клиентом и сервером, то не все равно какие операции системы используются.

Распределенные базы данных

Основной задачей системы управления распределенной БД состоит в обеспечении средств интеграции локальных баз данных, располагающихся в некоторых узлах вычислительной сети для того, чтобы пользователи, работающие на любом узле сети, имели доступ ко всем базам данных как к единой БД. При этом должны обеспечиваться:

1) простота использования системы;

2) возможности автономного функционирования, при нарушении связанности сети;

Разновидности распределенных систем

Существуют однородные и неоднородные БД. В однородной БД каждая локальная БД управляется одной и той же СУБД. В неоднородной системе локальные БД могут относиться даже к разным моделям данных.

Наиболее успешно в настоящее время решается задача интеграции неоднородных SQL ориентированных систем. Этому способствует стандартизация языка SQL и общее следование.

Основная цель проекта создания распределенной системы управления базами данных может быть сформулирована следующим образом: необходимо обеспечить средства интеграции локальных баз данных, располагающихся в узлах вычислительной сети, с тем, чтобы пользователь, работающий в любом узле сети, имел доступ ко всем этим базам данных, так, как если бы они были централизованными, при этом должны обеспечиваться:

1) легкость использования системы;

2) возможность автономного функционирования при нарушении связности сети;

3) высокая степень эффективности.

Для решения этих проблем был принят ряд необходимых проектных решений, касающихся декомпозиции исходного запроса, оптимального выбора способа выполнения запроса, согласованного выполнения транзакций, обеспечение синхронизации, обнаружение и разрешение распределенных тупиков, восстановление состояния баз данных после разного рода сбоев в узлах сети. Легкость использования системы достигается за счет того, что пользователи остаются в среде языка SQL. Возможность использования SQL обеспечивает прозрачность местоположения данных. Система автоматически обнаруживает текущее местоположение упоминаемых в пользовательском запросе объектов данных. Одна и та же прикладная программа, включающая приложение SQL, может быть выполнена в разных узлах сети. При этом в каждом узле сети на этапе компиляции запроса выбирается наиболее оптимальный план выполнения запросов в соответствии с расположением данных в распределенной системе. Обеспечение автономности узлов сети может быть обеспечено следующим образом: каждая локальная БД администрируется независимо от других, возможно автономное подключение новых пользователей, смена версии автономной части системы и т.д. Система спроектирована таким образом, что в ней не требуются централизованных службы именования объектов или обнаружения тупиков.

В индивидуальных узлах не требуется наличия глобального знания об операциях, выполняющихся в других узлах сети. Работа с доступными базами данных может продолжаться при выходе из строя отдельных узлов сети и линий связи. Для достижения высокой степени эффективности системы используется два основных приема. Во-первых, выполнению запроса предшествует его компиляция. В ходе этого процесса производится поиск употребляемых в запросе имен объектов баз данных в распределенном каталоге и замена имен на внутренние идентификаторы; проверка прав доступа пользователя, от которого производится компиляция, на выполнение соответствующей операции над базами данных и выбор наиболее оптимального глобального плана выполнения запроса, который затем подвергается декомпозиции и про частям рассылается в соответствующие узлы сети, где производится выбор оптимальных локальных планов выполнения компонентов запроса и производится генерация модулей доступа в машинных кодах. В результате на стадии компиляции производится множество действий до реального выполнения запросов. Обработанная таким образом прикладная программа, включающая предложения SQL, может в дальнейшем выполняться много раз без дополнительных накладных расходов.

Во-вторых, средством повышения эффективности системы является возможность перемещения удаленных отношений в локальные базы данных.

Распределенная компиляция запросов

Запросы на языке SQL до своего реального выполнения могут подвергаться компиляции. Компиляция запросов может производиться на стадии предкомпиляции прикладной программы, написанной на обычном традиционном языке программирования с включением предложений SQL, или в процессе выполнения транзакций с использованием инструкции языка SQL. С точки зрения пользователя процесс компиляции приводит к следующим результатам: для каждого предложения на SQL образуется программа в машинных кодах, вызовы которой помещаются в текст исходной прикладной программы, однако в действительности процесс компиляции запроса намного более сложен из-за наличия сложных сетевых взаимодействий, которые требуются при реальном выполнении транзакции. Будем называть главным узлом сети тот узел, в котором инициирован процесс компиляции предложений SQL, и дополнительными узлами (те узлы, которые вовлекаются в этот процесс в ходе его выполнения). На самом грубом уровне процесс компиляции можно разбить на следующие стадии:

В главном узле сети производится грамматический разбор предложения SQL с построением внутреннего представления запроса в виде дерева. На основе информации из локального каталога главного узла и удаленных каталогов дополнительных узлов производится замена имен объектов, фигурирующих в запросе, на их системные идентификаторы.

В главном узле генерируется глобальный план выполнения запроса, в котором учитывается только порядок взаимодействия узлов при реальном выполнении запроса. Глобальный план отображается в преобразованном соответствующим образом дереве запросов.

Если в глобальном плане выполнения запроса участвуют дополнительные узлы, производится его декомпозиция на части, каждую из которых можно выполнить в одном узле. Например, локальная фильтрация отношения в соответствии с заданным условием, при которой соответствующие части запроса рассылаются в соответствующие дополнительные узлы.

В каждом узле, участвующем в глобальном плане выполнения запроса, в главном или дополнительном, выполняется завершающая стадия компиляции. Эта стадия включает по существу две последние фазы процесса компиляции запроса: оптимизацию и генерацию машинных кодов, производится проверка прав пользователя, от имени которого выполняется компиляция, на выполнение соответствующих действий. Происходит обработка представлений БД, осуществляется локальная оптимизация обрабатываемой части запроса в соответствии с имеющимися индексами и производится генерация кода.